|

Come hackerare un social network!

Hackear una rete sociale con hackerare.com

Su hackerare.com puoi hackerare qualsiasi rete sociale desideri, poiché con il nostro utile strumento puoi ottenere i dati di accesso in modo rapido, sicuro e garantito. Ti consigliamo anche la pagina numero 1 per gli hack su internet 👉 https://hackerare.com/.

Se vuoi imparare a hackerare una rete sociale specifica, vai all'articolo con il suo nome mostrato di seguito:

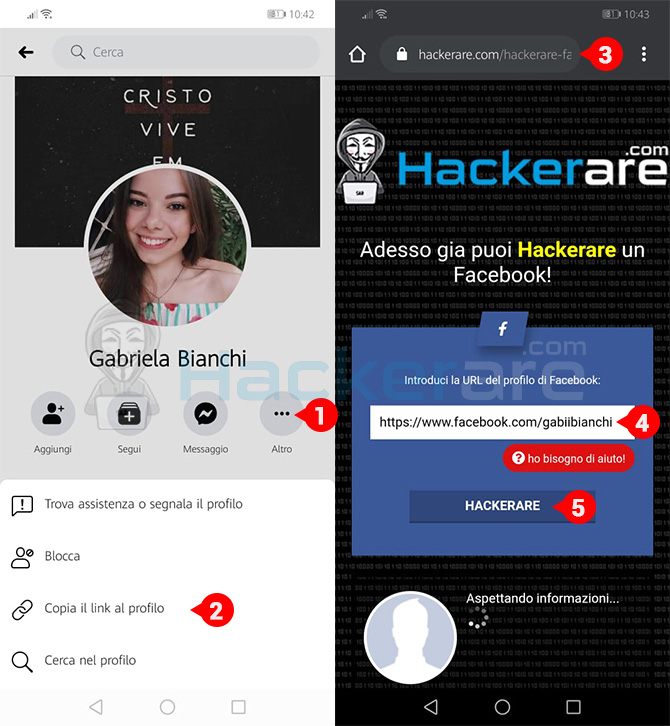

Come usare Hackerare.com?

- Seleziona la rete sociale che vuoi hackerare.

- Vai verso l'utente della tua vittima.

- Copia l'URL o il nome utente della tua vittima.

- Incolla nel Panel di Hackeo.

- Aspetta che il tuo account venga hackerato.

Nel caso in cui tu debba hackerare; WhatsApp, un cellulare o Wi-Fi, i passaggi saranno diversi da quelli precedenti, verranno comunque spiegati in modo più specifico in ogni articolo.

Una volta che avrai hackerato la tua vittima, potrai sbloccare la password con due metodi.

Come sbloccare la password tramite referenti?

- Seleziona “scaricare la password tramite referenti”.

- Scegli la rete sociale con cui condividerai il tuo account hackerato.

- Invia a 5 persone.

- Scarica la tua password.

Come sbloccare la password tramite sondaggio?

- Seleziona uno dei quattro sondaggi.

- Compila i dati richiesti.

- Torna al tuo profilo hackerato.

- Scarica la password.

Che cos'è Hackerare?

Hackerare è uno strumento close source di attacco brute force basato sul famosissimo strumento utilizzato da numerosi hacker chiamato Hydra, un popolare strumento di attacco brute force utilizzato in Kali Linux. Questa versione è modificata e progettata appositamente per hackerare i social network e si chiama Hackerare.

Come funziona?

Lo strumento esegue un attacco basato su dizionario, che consiste nel tentare di accedere utilizzando le 10.000 password più comuni. Se la password non è tra queste, procede con una combinazione di dati personali, e se ancora non riesce, utilizza password completamente casuali fino a trovare quella corretta.

Cosa succede se la password della mia vittima è molto forte?

Questa è una delle principali preoccupazioni degli utenti, ma lascia che ti dica che non hai nulla di cui preoccuparti, poiché vengono utilizzati 5 computer simultaneamente per effettuare cinquanta miliardi di richieste al secondo al server del social network. La differenza è che più è forte una password, più tempo impiegherà ad essere hackerata, ma non richiede mai più di 40 secondi. Quindi, se sei una persona un po' paziente, non avrai problemi ad aspettare quel tempo.

È sicuro utilizzare lo strumento?

La risposta breve è sì, questo strumento non raccoglie alcun tipo di informazione sui suoi server. Tutte le informazioni raccolte rimangono salvate nel browser. Quindi, se ti preoccupa, basta eliminare la cronologia di navigazione. Inoltre, ci assicuriamo che tu ottenga la tua password una volta completati i passaggi specificati.

Come spiare le conversazioni del mio partner?

In ogni articolo viene spiegato passo dopo passo come hackerare un social network. E se ti chiedi quanto costa, lascia che ti dica che non hai nulla di cui preoccuparti, poiché offre un'opzione gratuita. Tuttavia, questa può essere un po' meno efficiente e potrebbe non funzionare sempre.

Nel caso tu preferisca sbloccare la password gratuitamente, devi tenere presente che è soggetta a fallimenti. Per questo motivo, se non funziona, ti consiglio di aspettare un giorno o utilizzare l'altro metodo basato su sondaggi.

Tenendo questo in considerazione, puoi dirigerti all'elenco dei social network che puoi hackerare e iniziare a hackerare il tuo primo account.

Come posso spiare le conversazioni senza che se ne accorga?

Molte coppie gelose e diffidenti ricorrono a spiare le conversazioni del proprio partner.

Normalmente prendono il loro cellulare e iniziano a controllare i messaggi. Tuttavia, non sempre funziona, sia perché non viene permesso loro di farlo, sia perché il cellulare non viene mai lasciato incustodito. Per questo è utile ricorrere ad altri tipi di spionaggio.

Quello che farai è accedere all'account del tuo partner e ti chiederai... Come? Bene, ti dirigerai all'elenco e selezionerai il social network che desideri hackerare.

Cosa fare se stanno controllando i miei messaggi?

Nel caso sospetti che stiano leggendo le tue conversazioni su WhatsApp, ciò che dovrai fare è:

- Apri l'applicazione di WhatsApp.

- Clicca sui tre puntini.

- Vai su "dispositivi collegati".

- Controlla su quali dispositivi hai effettuato l'accesso.

Nel caso in cui non riconosci un dispositivo: devi cliccare su quel dispositivo e disconnetterti.

Se invece riconosci tutti i dispositivi e sei sicuro che ti stanno spiando su WhatsApp, molto probabilmente si tratta di un'applicazione esterna.

- Sul tuo cellulare, vai su "impostazioni".

- Vai su "applicazioni".

- Elimina qualsiasi applicazione sospetta o che non riconosci.

Nel peggiore dei casi, se non trovi l'applicazione, dovrai formattare il telefono.

Tieni presente che potrebbero controllare il tuo telefono mentre non stai prestando attenzione, per questo ti consiglio di assicurarti che non stiano controllando in questo modo.

Cosa fare se stanno spiando il mio Messenger?

- Vai alle impostazioni di quel social network.

- Seleziona la sezione "Dove hai effettuato l'accesso".

- Messenger ha una funzione chiamata Centro account.

- Se non riconosci un dispositivo: disconnettiti da quel dispositivo.

Se riconosci tutti i dispositivi e sei sicuro che stanno spiando le tue conversazioni, potrebbe trattarsi di un'applicazione esterna. Torna alle impostazioni e verifica che tutte le applicazioni siano riconoscibili; in caso contrario, eliminale.

Reazziona:

Mi piace Lo Adoro Mi Diverte Mi arrabbia Mi rattrista Mi Sorprende